Alertan de una oleada de “spam legítimo”: delincuentes abusan de Zendesk para inundar bandejas de entrada

Una campaña de correo basura está aprovechando una función habitual...

Leer másActualización Crítica de CISA 2026: Cuatro Nuevas Vulnerabilidades KEV en Explotación Activa (Zimbra, Versa y Vitejs).

La Agencia de Seguridad de Infraestructura y Ciberseguridad de EE....

Leer másCómo los hackers interceptan OTPs y llamadas móviles sin ‘hackear’ — El increíble poder de los SIM Boxes”

La reciente incautación de 300 servidores SIM y 100.000 tarjetas...

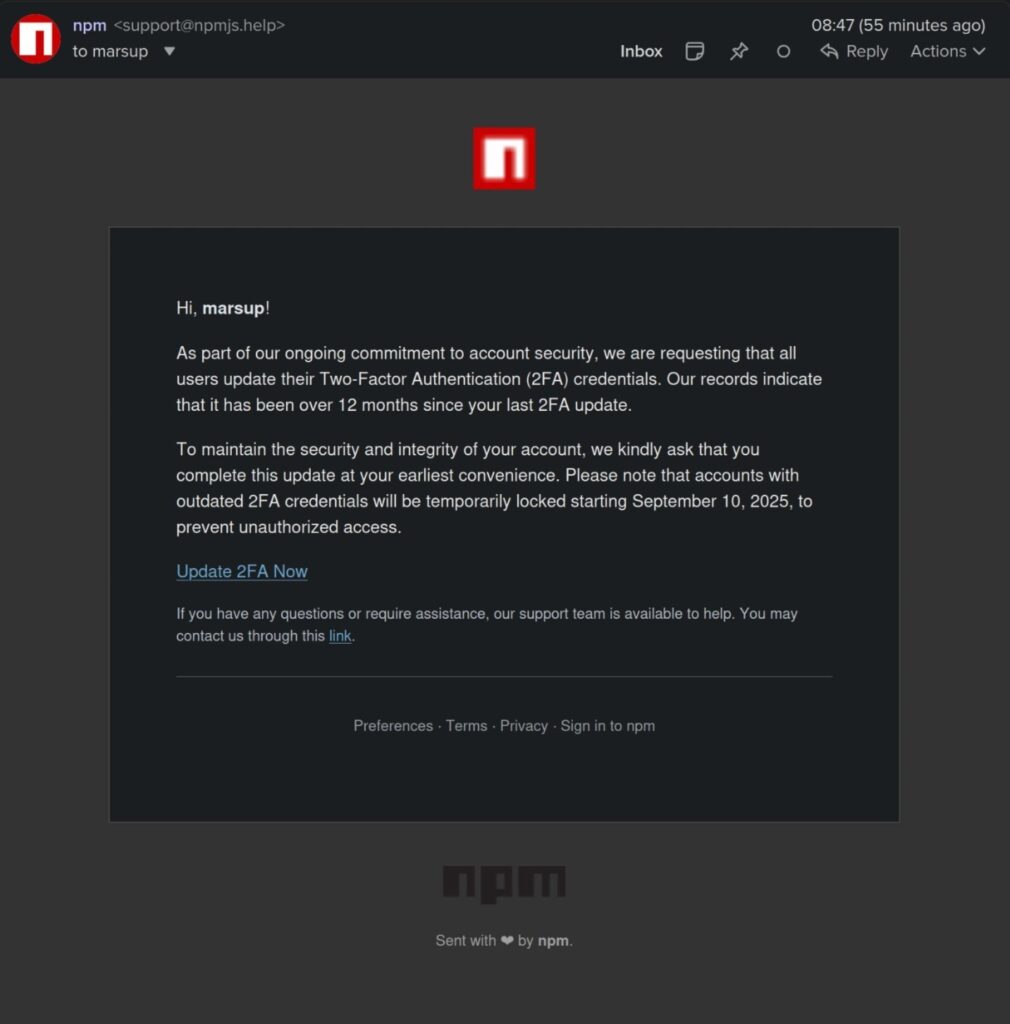

Leer másEl Mayor Ataque a la Cadena de Suministro de npm: Cómo 18 Paquetes con 2.6 Mil Millones de Descargas Fueron Comprometidos — y Por Qué los Hackers Ganaron Casi Nada

En lo que ya se considera el mayor compromiso de...

Leer más